箇条6では,組織のリスクマネジメントと整合性のあるISMSを構築するために,目的の達成を阻むリスクや目的を達成するための機会(契機)を明確にするほか,リスクアセスメントやリスク対応を実施するためのプロセスを確立することを要求しています。

この記事では,「6.1 リスク及び機会に対処する活動」について,規格要求事項の解説と併せて,ISMSの構築・運用や文書化の際のポイントを具体例や文書例を挙げながら解説します。

規格要求事項の解説

「6.1 リスク及び機会に対処する活動」では,6.1.1で情報セキュリティ目的の達成を阻むリスクや目的を達成するための機会(契機)を明確にすること,6.2.2でリスクアセスメントのプロセスの確立すること,6.1.3でリスク対応のプロセスを確立することを要求しています。

「6.1 リスク及び機会に対処する活動」には,要求事項がたくさん書いてありますね。

ボリュームが大きく重要なところでもあるので,3回に分けて解説していこう。今回は「6.1.2 情報セキュリティリスクアセスメント」を解説しよう。

規格要求事項

6.1 リスク及び機会に対処する活動

6.1.1 一般

(略)6.1.2 情報セキュリティリスクアセスメント

組織は,次の事項を行う情報セキュリティリスクアセスメントのプロセスを定め,適用しなければならない。

a) 次を含む情報セキュリティのリスク基準を確立し,維持する。

1) リスク受容基準

2) 情報セキュリティリスクアセスメントを実施するための基準

b) 繰り返し実施した情報セキュリティリスクアセスメントが,一貫性及び妥当性があり,かつ,比較可能な結果を生み出すことを確実にする。

c) 次によって情報セキュリティリスクを特定する。

1) ISMSの適用範囲内における情報の機密性,完全性及び可用性の喪失に伴うリスクを特定するために,情報セキュリティリスクアセスメントのプロセスを適用する。

2) これらのリスク所有者を特定する。

d) 次によって情報セキュリティリスクを分析する。

1) 6.1.2 c) 1) で特定されたリスクが実際に生じた場合に起こり得る結果についてアセスメントを行う。

2) 6.1.2 c) 1) で特定されたリスクの現実的な起こりやすさについてアセスメントを行う。

3) リスクレベルを決定する。

e) 次によって情報セキュリティリスクを評価する。

1) リスク分析の結果と6.1.2 a) で確立したリスク基準とを比較する。

2) リスク対応のために,分析したリスクの優先順位付けを行う。組織は,情報セキュリティリスクアセスメントのプロセスについての文書化した情報を保持しなければならない。

6.1.3 情報セキュリティリスク対応

ISO/IEC 27001:2013(JIS Q 27001:2014)

(略)

「情報セキュリティリスクアセスメント」ってなんですか?

ISMSの適用範囲にある情報資産をすべて洗い出して,それらの情報資産に関連するリスクを識別し,リスクの大きさを分析して評価する一連のプロセスのことだよ。

リスクアセスメントプロセスの決定

「6.1.2 情報セキュリティリスクアセスメント」では,リスクアセスメンを実施するための手順や情報資産の価値,脅威や脆弱性の評価基準を定めて文書化することが求められています。

リスク基準の確立・維持(6.1.2 a)

リスク基準とは,「リスクの重大性を評価するための目安とする条件」(JIS Q 27000:2014 2.73)と定義されています。6.1.2 a)では,「リスク基準を確立し,維持する」ことが求められています。この ”リスク基準” には,「リスク受容基準」と「情報セキュリティリスクアセスメントを実施するための基準」を含むよう明示しています。

なお,これら以外にも,情報資産の価値の基準,リスク(脅威)の評価基準,脆弱性の評価基準,影響度の基準などの情報セキュリティリスクアセスメントを実施するうえで必要となる基準を定めることも含まれていることに注意が必要です。

リスク受容基準

リスク受容基準とは,「ある特定のリスクをとるという情報に基づいた意思決定」(JIS Q 27000:2014 2.69と定義されています。つまり,組織にとって受け入れいることが可能リスクかどうかの判断基準のことです。あるリスクについて,どの程度まで危険の度合いを下げる(リスク対応する)のかやリスクが顕在化した時の影響について,どのくらいの大きさまでなら受け入れる(許容する)のかを明確にする必要があります。

リスクアセスメント実施基準

「情報セキュリティリスクアセスメントを実施するための基準」とは,リスクアセスメントを実施する要件のことを指しています。リスクアセスメントの実施条件や時期,タイミング,頻度などを規定しておくことが求められています。

リスクアセスメントの一貫性および妥当性の確保(6.1.2 b)

リスクアセスメントは,定期的に繰り返し実施することになりますが,リスク基準とアセスメント結果について,リスクアセスメントを実施する人や部門によってバラツキが出ることがないよう,一貫性と妥当性を確保する必要があります。また,過去に実施したリスクアセスメントと比較可能な結果がアウトプットできるリスクアセスメントのプロセスを定めることが求められています。

リスクの特定(6.1.2 c)

リスク特定とは,「リスクを発見,認識するプロセス」(ISO/IEC 27000:2013 2.75)と定義されています。6.1.2 c)では,「情報の機密性,完全性及び可用性の喪失に伴うリスクを特定する」ことが求められています。具体的には,ISMSの適用範囲内にある情報資産をすべて洗い出し, それらの情報資産にとって,発生しては困る脅威と固有の弱点(脆弱性)を明確にすることです。

リスクの分析(6.1.2 d)

リスク分析とは,「リスクの特質を理解し,リスクレベルを決定するプロセス」(ISO/IEC 27000:2013 2.70)と定義されています。6.1.2 d)では,「リスクが実際に生じた場合に起こり得る結果」と「現実的な起こりやすさ」を特定し,その結果と起こりやすさの組み合わせとして表現されるリスクの大きさ(リスクレベル)を決定するプロセスを定めることが求められています。

リスクの評価(6.1.2 e)

リスク分析とは,「リスク及び/又はその大きさが受容可能かまたは許容可能かを決定するために,リスク分析の結果をリスク基準と比較するプロセス」(ISO/IEC 27000:2013 2.74)と定義されています。

構築・運用のポイント

「6.1.2 情報セキュリティリスクアセスメント」では,リスクアセスメンを実施するためのリスク基準をはじめ,情報資産の価値,脅威や脆弱性の評価基準,リスクの特定,分析,評価のプロセスを定め,文書化することが求められています。実際のリスクアセスメントは「8.2 情報セキュリティリスクアセスメント」で実施することになります。

ここでは,各種の基準やプロセスを定める際の注意点や、文書化のポイント解説します。

リスク基準

リスク基準とは,リスクアセスメントを実施するために必要となる各種の手順や基準のことを指しています。リスクアセスメントでは,組織で定めた手順に基づいてアセスメントを実施することになりますが,この手順の中にアセスメントを実施する際に必要となる各種の基準を定め,これらの基準を用いてリスクの特定,分析,評価を行い,対策が必要なリスクを洗い出します。リスクアセスメントに必要な要素は次のものが挙げられます。

- 情報資産特定(洗い出し)の手順

- 情報資産の価値の評価基準

- リスク特定の手順

- リスク分析の手順

- 脅威の評価基準

- 脆弱性の評価基準

- リスクレベルの算出基準

- リスク評価の手順

- リスク受容基準

情報資産の特定(洗い出し)手順

リスクアセスメントの対象となる情報資産とは,どのような情報や資産のことなのか(情報資産の定義),その情報資産はどのように洗い出して特定するのか(情報資産の洗い出し手順),特定された情報資産をどのように整理するのか(資産目録の整備手順)などを定める必要があります。

一般的には,“情報資産管理台帳” や “情報資産台帳”(以下,情報資産管理台帳)と呼ばれる台帳として資産目録を作成します。なお,この資産目録は,付属書A「8.1.1 資産目録」で作成・維持することが求められています。

情報資産管理台帳は,資産名をリスト化した目録として作成するのではなく,リスクアセスメントを実施する際に必要な項目を付して台帳として整備します。情報資産管理台帳にリスク評価項目を設けて,情報資産管理台帳とリスクアセスメントシートとを兼ねている場合もあります。

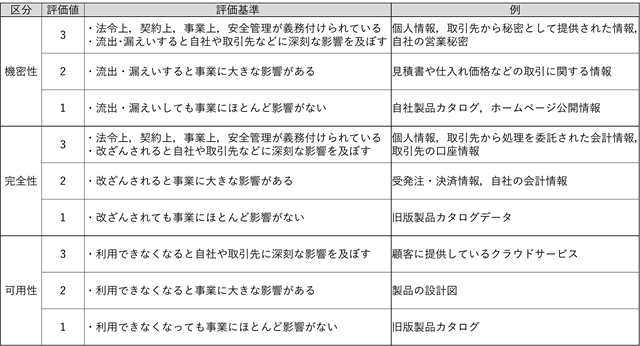

情報資産の価値の評価基準

特定された情報資産について,機密性,完全性,可用性の観点から価値を評価する基準を定めます。

リスク特定の手順

リスクの特定とは,「リスクを発見,認識及び記述するプロセス」(ISO/IEC 27000:2013 2.75)と定義されており,リスク源,影響を受ける範囲,事象とその原因,起こりえる結果を特定することです。具体的には,ISMSの適用範囲における情報資産の機密性,完全性,可用性の喪失を引き起こす事象を識別し,リスクを特定するための手順を定めます。

リスク分析の手順

ISMS適用範囲内の特定された情報資産に対して,発生しては困る脅威と固有の弱点(脆弱性)を明確にするための脅威の評価基準と脆弱性の評価基準を定め,これらの基準を用いてリスクを分析し、リスクレベルを算出するための手順を定めます。

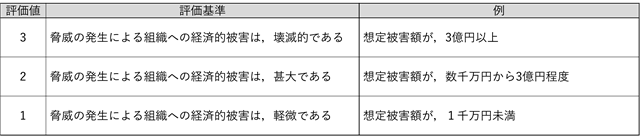

脅威の評価基準

脅威とは,情報資産や組織に損失や損害をもたらす情報セキュリティインシデントの潜在的な原因のことです。脅威は,次の3つに大別することができます。

- 意図的脅威

- 偶発的脅威

- 環境的脅威

リスク分析においては,これらの脅威が現実のものとなった場合に起こりうる結果についての評価基準を定めます。起こりうる結果とは,経済的な被害や業務への影響、サービス障害など様々なものが考えられます。ISMS構築の初期段階では,この起こりうる結果はあまり厳密でなくてもよく,過去の組織内での発生状況から感覚的に評価基準を定めることもあります。

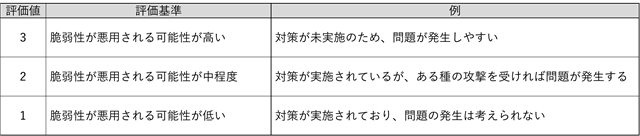

脆弱性の評価基準

脆弱性とは,脅威の発生を誘発する情報資産固有の弱点やセキュリティホールのことです。脆弱性は,情報資産の性質や属性に関連し,脅威の起こりやすさに影響します。リスク分析においては,脅威の起こりやすさについて評価基準を定めます。起こりやすさとは,発生の可能性の程度や期間あたりの頻度などが考えられます。

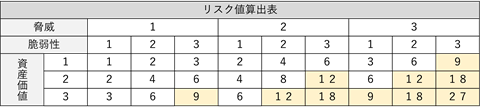

リスクレベルの算出基準

リスクレベルの算出基準を定めます。リスクレベルは,明確になった資産の価値,脅威の大きさ,脆弱性の度合いの評価値を用いて,次のような簡易的な計算式で算出することができます。算出されたリスクレベルは,絶対的なものではなく,リスク対応を決定する場合は,情報資産の性質や属性,利害関係者の要求事項などを考慮し,総合的に判断することになります。

リスクレベル = 情報資産の価値 × 脅威 × 脆弱性

リスク評価の手順

リスク評価では,算出したリスクレベルの大きさが,組織にとって受け入れることが可能なのかを決定するために,リスク分析結果をリスク受容基準と比較するプロセスを定め,リスク対策が必要となる情報資産を特定する手順を定めます。

リスク受容基準

リスク受容基準とは,組織にとって受け入れいることが可能リスクかどうかの判断基準のことです。あるリスクについて,どの程度まで危険の度合いを下げる(リスク対策をする)のかやリスクが顕在化した時の影響について,どのくらいの大きさまでなら受け入れる(許容する)のかを明確にする必要がありますが,情報資産ごとに個別に評価するのは非効率なため,早見表などを用いて効率的に実施します。

このとき,リスク受容レベルを,なぜこの値としたのか根拠を示すことができるようにしておきましょう。

リスクアセスメントプロセスの文書化

リスクアセスメントには,アセスメントを実施するために必要な手順が文書されている必要があります。この手順には,「情報セキュリティリスクアセスメントを実施するための基準」を含んでおり,リスクアセスメントの実施条件や時期,タイミング,頻度などを定めます。

リスクアセスメントの一貫性・妥当性の確保

リスクアセスメントでは,組織の方針によって定められた統一的手法による一貫性とともに,論理的で結論に至る過程および結論そのものに妥当性があり,過去に実施したリスクアセスメント結果との相違点および類似点について検証できる比較可能性が求められています。