箇条6では,組織のリスクマネジメントと整合性のあるISMSを構築するために,目的の達成を阻むリスクや目的を達成するための機会(契機)を明確にするほか,リスクアセスメントやリスク対応を実施するためのプロセスを確立することを要求しています。

この記事では,「6.1 リスク及び機会に対処する活動」について,規格要求事項の解説と併せて,ISMSの構築・運用や文書化の際のポイントを具体例や文書例を挙げながら解説します。

規格要求事項の解説

「6.1 リスク及び機会に対処する活動」では,6.1.1で情報セキュリティ目的の達成を阻むリスクや目的を達成するための機会(契機)を明確にすること,6.2.2でリスクアセスメントのプロセスの確立すること,6.1.3でリスク対応のプロセスを確立することを要求しています。

「6.1 リスク及び機会に対処する活動」には,要求事項がたくさん書いてありますね。

ボリュームが大きく重要なところでもあるので,3回に分けて解説していこう。今回は「6.1.3 情報セキュリティリスク対応」を解説しよう。

規格要求事項

6.1 リスク及び機会に対処する活動

6.1.1 一般

(略)6.1.2 情報セキュリティリスクアセスメント

(略)6.1.3 情報セキュリティリスク対応

組織は,次の事項を行うために,情報セキュリティリスク対応のプロセスを定め,適用しなければならない。

a) リスクアセスメントの結果を考慮して,適切な情報セキュリティリスク対応の選択肢を選定する。

b) 選定した情報セキュリティリスク対応の選択肢の実施に必要な全ての管理策を決定する。

注記 組織は,必要な管理策を設計するか,又は任意の情報源の中から管理策を特定することができる。

c) 6.1.3 b) で決定した管理策を附属書Aに示す管理策と比較し,必要な管理策が見落とされていないことを検証する。

注記1 附属書Aは,管理目的及び管理策の包括的なリストである。この規格の利用者は,必要な管理策の見落としがないことを確実にするために,附属書Aを参照することが求められている。

注記2 管理目的は,選択した管理策に暗に含まれている。附属書Aに規定した管理目的及び管理策は,全てを網羅してはいないため,追加の管理目的及び管理策が必要となる場合がある。d) 次を含む適用宣言書を作成する。

− 必要な管理策[6.1.3のb) 及びc) 参照]及びそれらの管理策を含めた理由

− それらの管理策を実施しているか否か

− 附属書Aに規定する管理策を除外した理由

e) 情報セキュリティリスク対応計画を策定する。

f) 情報セキュリティリスク対応計画及び残留している情報セキュリティリスクの受容について,リスク所有者の承認を得る。組織は,情報セキュリティリスク対応のプロセスについての文書化した情報を保持しなければならない。

ISO/IEC 27001:2013(JIS Q 27001:2014)

注記 この規格の情報セキュリティリスクアセスメント及びリスク対応のプロセスは,ISO 31000(JIS Q 31000)[5]に規定する原則及び一般的な指針と整合している。

「情報セキュリティリスク対応の選択肢」は,具体的には,どのような選択肢なんですか?

リスク対応は,一般的に以下の選択肢から選定するんんだ。

- リスク低減

- リスク回避

- リスク移転

- リスク受容

リスク対応プロセスの決定

「6.1.3 情報セキュリティリスク対応」では,情報セキュリティリスクへの対応プロセスを定め,管理策を特定し,適用宣言書として文書化することと,リスク対応計画の策定プロセスおよび残留リスクの承認プロセスを定めることが求められています。

リスク対応の選択肢の選定(6.1.3 a)

規格は,リスクアセスメント結果を考慮して,リスク対応の選択肢を選定するよう求めていますが,規格には,具体的な選択肢が示されていません。

リスク対応の選択肢について,旧規格であるISO/IEC 27001:2005(JIS Q 27001:2006)の4.2.1 f)では,次の4つの選択肢が規定されていました。

- リスク低減

- リスク受容

- リスク回避

- リスク移転

ISO/IEC 27001:2013(JIS Q 27001:2014)においても,この4つの選択肢で問題ありません。

1. リスク低減

旧規格では「適切な管理策の適用」と規定されていましたが,リスクに対しセキュリティ対策を実施して,リスク源を除去するほか,起こりやすさや結果を変えるといったリスク対応を実施する選択肢です。

2. リスク受容

旧規格では「組織の方針及びリスク受容基準を明確に満たすリスクの,意識的,かつ,客観的な受容」と規定されていましたが,リスクに対して管理策を適用せず,リスクを受け入れる選択肢です。

3. リスク回避

旧規格では「リスクの回避」と規定されていましたが,リスクを生じさせる活動を,開始または継続しないなど,リスクを回避する選択肢です。

4. リスク移転

旧規格では「関連する事業上のリスクの,他者(例えば,保険業者,供給者)への移転」と規定されていましたが,外部委託や保険契約によって,他者(他社)とリスクを共有する選択肢です。

管理策の決定(6.1.3 b)

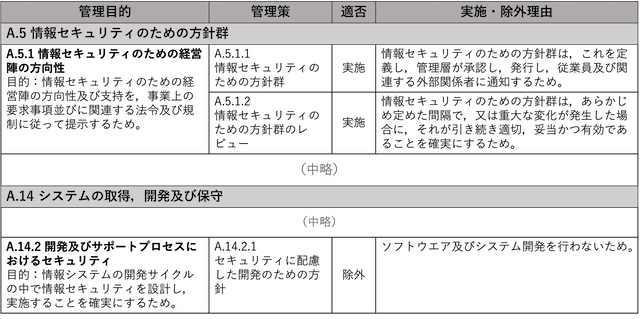

リスク対応の選択肢で選定したそれぞれのリスク対応について,管理策を決定することが求められています。必要な管理策を組織内で設計しても良いし,他の組織が定めたガイドラインなど,任意の情報源から管理策を特定することもできますが、一般的な企業や組織では,ISO/IEC 27001(JIS Q 27001)の付属書Aにある管理策から選択するケースが多いです。

管理策の検証(6.1.3 c)

決定した管理策について,付属書Aの管理策と比較して,組織が採用した管理策に見落としや抜け・漏れがないかを検証することが求められています。

適用宣言書の作成(6.1.3 d)

組織が採用したすべての管理策を一覧化し,それらの管理策を適用するのか適用除外とするのかを記載することのほか,付属書Aに規定されている管理策のうち,適用除外としたものがある場合には,その理由についても記載した「適用宣言書」を作成することが求められています。

リスク対応計画の策定(6.1.3 e)

選定されたリスク対応の選択をどのように実施するかについて,リスク対応計画を文書化することが求められています。

リスク所有者による承認(6.1.3 f)

策定したリスク対応計画と,リスク対応後も受容基準を超えて残留している情報セキュリティリスクについて,リスク所有者の承認を得ることが求められています。

構築・運用のポイント

「6.1.3 情報セキュリティリスク対応」では,リスクアセスメントの結果から,リスク対応が必要となるリスク対してリスク対応の選択肢の選定を実施し,管理策の適用と適用宣言書の作成,リスク対応計画の策定から残留リスクの承認に至るまでのプロセスを定め,文書化することが求められています。実際のリスク対応は,「8.3 情報セキュリティリスク対応」で実施することになります。

リスク対応の選択肢

情報セキュリティリスク対応の選択肢については,ISO/IEC 27001:2013(JIS Q 27000:2014)の用語の定義の注記に選択肢があり,ISO/IEC 31000(JIS Q 31000)の指針にも合致しています。

リスク対応(risk treatment)

リスク(2.68)を修正するプロセス(2.61)。

ISO/IEC 27001:2013(JIS Q 27000:2014)

(JIS Q 0073:2010 の 3.8.1 参照)

注記 1 リスク対応には,次の事項を含むことがある。

− リスクを生じさせる活動を,開始又は継続しないと決定することによって,リスクを回避すること。

− ある機会を追求するために,リスクをとる又は増加させること。

− リスク源を除去すること。

− 起こりやすさを変えること。

− 結果を変えること。

− 一つ以上の他者とリスクを共有すること(契約及びリスクファイナンシングを含む。)。

− 情報に基づいた選択によって,リスクを保有すること。

ただし,ISO/IEC 27001(JIS Q 27001)の要求事項ではありませんので,参考にする程度で,旧規格で示された選択肢で問題ありません。

リスク低減

リスク低減では,リスクの発生可能性を下げる(起こりやすさを変える),リスクが発生した時の影響を最小化する(結果を変える),人的ミスを無くすためにシステム化する(リスク源の除去),または,これらを組み合わせるなどして,リスク受容基準を下回るようリスク対応を実施します。

リスク受容

リスクアセスメントの結果,リスク受容基準を下回るリスクであれば,リスク対応を実施することなくリスクを受け入れることは合理的な判断と言えます。

一方で,リスク受容基準を超えるリスクについて,リスク対応に多額の費用が見込まれるものやリスク対応を実施してもリスク受容基準を下回らないリスクに対し,リスクの程度や発生頻度,発生可能性を考慮して,リスクがあることを認識したうえで受け入れるという選択もあります。ただし,リスク受容基準を超えるリスクを受容する場合には,「リスク所有者」の承認を得るとともに,受容するに至った合理的な理由が必要となります。

リスク回避

リスク回避では,リスクの原因となる情報資産そのものを無くしてしまうことや,高いリスクを生じさせる活動を開始または継続しないといった対応を実施します。情報管理に厳しい目が向けられている現在の環境では,不要な情報は思い切って捨ててしまうことも検討しましょう。

リスク移転

リスク移転の方法として,外部委託先へ業務を委託することや,個人情報漏洩保険やサイバーリスク保険への加入などが挙げられます。ただし,これらのリスク移転は,情報セキュリティインシデントが発生した場合に,外部委託先や保険会社へ経済的補償を求めることはできますが,信用失墜による顧客離れのリスクへは対応できないことに注意が必要です。

管理策の決定と適用宣言書の作成

リスク対応の選択肢に基づいて,必要となるすべての管理策を決定します。このとき,所属する業界やその業界を所管する行政機関から情報セキュリティに関する指針やガイドラインなどによって,何らかのセキュリティ管理策が示されているときは,それらの管理策についても一覧に追加します。

管理策が決定したら,付属書Aと比較して,管理策に見落としがないか確認し,次の要素が含まれる「適用宣言書」を作成します。

- 必要な管理策

- それらの管理策を実施しているか否か

- それらの管理策を採用した(実施する)理由

- 附属書Aに規定する管理策を除外した理由

リスク対応計画の策定

リスクアセスメントによってリスク対応の必要性が明らかになったリスクについて,リスク対応における選択肢の選定と管理策を決定し,次の項目が含まれるリスク対応計画を策定します。

- 実施項目

- 費用

- 実施責任者

- 完了予定時期

- 実施結果の評価方法

- 残留リスク…など

残留リスクの承認

残留リスクには,次の4つのリスクがあります。

- 何もしなくてもリスク受容基準を下回る軽微な影響と評価されたリスク

- リスク対応の結果,リスクが低減されリスク受容基準を下回るリスク

- リスク対応を実施してもリスク受容基準を超えるリスク

- リスク受容基準を超えているが,何らかの理由によりリスク対応を実施しないリスク

1と2の残留リスクについては,受容基準を下回っているため,このリスク受容は無条件に認められるものとして,承認の対象としないという判断もありますが,脅威と脆弱性の評価が誤っている場合には,リスクを見落とすことになるので注意が必要です。

また,3と4の残留リスクについては,リスクが現実のものとなり,組織に負の影響を及ぼすことが考えられることから,リスクを注視し,リスク軽減が実施できる環境整備や資源調達に努める必要があります。